markdown

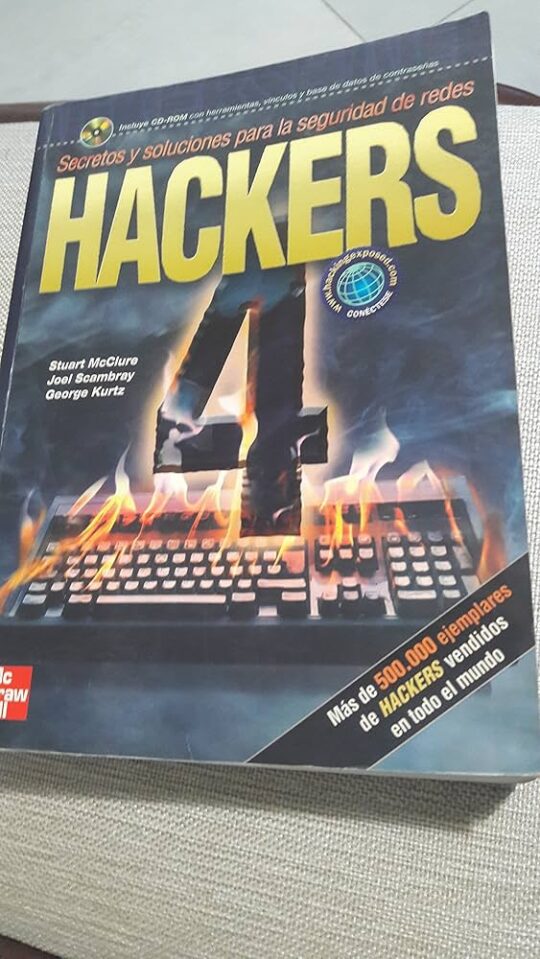

«Hackers» no se limita a enumerar las vulnerabilidades; explora el ecosistema del ataque en su totalidad, desde la fase de reconocimiento hasta la explotación y, finalmente, la mitigación. El libro se divide en varias secciones, cada una dedicada a un tipo específico de ataque, explicando detalladamente cómo funcionan, qué herramientas utilizan los atacantes y, crucialmente, qué medidas se pueden tomar para prevenirlo. Una de las fortalezas principales del libro es su enfoque en las técnicas de hacking utilizadas por los profesionales, ofreciendo un «detrás de escena» de las operaciones de los atacantes. Esto permite al lector entender mejor cómo piensan los hackers y anticipar sus movimientos.

El libro aborda una amplia gama de amenazas, incluyendo, pero no limitándose a: redes Wi-Fi no seguras, ataques de hombre en el medio (MITM), secuestro de sesiones, ataques de denegación de servicio (DoS), vulnerabilidades en aplicaciones web, hackeo de dispositivos IoT, y ataques de phishing. Para cada uno de estos temas, se proporcionan ejemplos concretos, diagramas de flujo y capturas de pantalla que ilustran visualmente las técnicas de ataque. Además, se incluyen guiones de pruebas de penetración que el lector puede utilizar para evaluar la seguridad de su propia red, siempre y cuando lo haga en un entorno controlado y con el consentimiento de los propietarios de la red. Se enfatiza la importancia del «hacking ético» y la utilización de estas técnicas solo para fines de investigación y mejora de la seguridad.

El libro también dedica una sección a las herramientas de seguridad que pueden utilizarse para proteger una red, incluyendo firewalls, sistemas de detección de intrusos (IDS), sistemas de prevención de intrusos (IPS), software antivirus y herramientas de escaneo de vulnerabilidades. Además, ofrece consejos prácticos sobre cómo configurar y utilizar estas herramientas de forma eficaz. «Hackers» no solo explica qué hacer, sino cómo hacerlo, proporcionando al lector las habilidades necesarias para implementar soluciones de seguridad sólidas y adaptadas a sus necesidades específicas. La inclusión de un glosario de términos técnicos facilita la comprensión de conceptos complejos para lectores que no son expertos en seguridad.

El libro se estructura en torno a una metodología práctica para la seguridad de la red, comenzando con el análisis de riesgos, seguido por la implementación de controles de seguridad y, finalmente, la monitorización y la respuesta a incidentes. Este enfoque iterativo permite al lector abordar la seguridad de la red de forma sistemática y proactiva, en lugar de simplemente reaccionar ante los problemas. La explicación detallada de las vulnerabilidades conocidas y las técnicas de explotación es lo que realmente distingue a este libro de otros manuales de seguridad. No solo se habla de la importancia de una contraseña segura, sino de la forma en que un atacante podría intentar descifrarla utilizando diversas técnicas, como fuerza bruta, diccionario y ataques de ingeniería social.

Una de las secciones más valiosas del libro se centra en las técnicas de «reconocimiento» utilizadas por los hackers para obtener información sobre la red objetivo. Esto incluye el uso de herramientas como `nmap`, `whois`, y `dnsenum` para mapear la red, identificar dispositivos y servicios en ejecución, y recopilar información sobre los usuarios y las aplicaciones. El libro explica cómo los atacantes utilizan esta información para dirigir sus ataques y cómo los administradores de red pueden utilizar técnicas similares para identificar y corregir posibles vulnerabilidades antes de que sean explotadas. Además, se incluyen ejemplos de ataques de phishing realistas, mostrando cómo los atacantes pueden engañar a los usuarios para que revelen información confidencial o instalen malware.

El libro también proporciona orientación sobre la configuración de firewalls de forma segura, destacando la importancia de implementar políticas de seguridad sólidas y de mantener el software del firewall actualizado. Se explica cómo los firewalls pueden utilizarse para bloquear el acceso no autorizado a la red, para controlar el tráfico de red y para detectar y prevenir ataques. Asimismo, se ofrece una visión profunda sobre las «puertas traseras» (backdoors), explicando cómo los atacantes pueden instalar estas puertas traseras en los sistemas y redes para obtener acceso no autorizado en el futuro. La inclusión de ejemplos de código de seguridad de aplicaciones web y scripts de hardening es un valor añadido significativo.

Opinión Crítica de Hackers: Secretos Y Soluciones Para La Seguridad De Redes

«Hackers» es un libro esencial para cualquier persona que quiera comprender las amenazas a la seguridad de la red y cómo proteger su propia red. Su fuerza reside en su enfoque realista y práctico, basado en el conocimiento adquirido por profesionales de la seguridad. El libro no es una lectura ligera, pero su profundidad y precisión lo convierten en una inversión valiosa para aquellos que toman en serio la seguridad de la red. La combinación de explicaciones técnicas detalladas y ejemplos prácticos lo hace accesible tanto para principiantes como para usuarios más avanzados.

Sin embargo, es importante reconocer que el libro tiene algunas limitaciones. Algunos conceptos pueden ser complejos y requieren un cierto nivel de conocimientos técnicos para ser comprendidos plenamente. Además, algunos de los ejemplos y las guiones de pruebas de penetración pueden ser difíciles de replicar en un entorno real, debido a la necesidad de herramientas especializadas y un entorno de pruebas controlado. No obstante, estas limitaciones no disminuyen el valor general del libro, que sigue siendo una fuente invaluable de información y orientación sobre la seguridad de la red. Se beneficiaría de una actualización más reciente, dada la rápida evolución de las amenazas cibernéticas, aunque las bases que establece son fundamentales.

«Hackers» es un libro altamente recomendable para cualquier persona que trabaje en el campo de la TI, para los administradores de redes, los desarrolladores de software y, en definitiva, para cualquiera que quiera proteger su red de las amenazas cibernéticas. Su capacidad para proporcionar una visión clara y realista de las amenazas a la seguridad de la red, junto con las soluciones prácticas que ofrece, lo convierte en una herramienta esencial para cualquier profesional de la seguridad o cualquier persona que se preocupe por la seguridad de su red. La claridad con la que presenta la información, combinada con la práctica guía, lo hacen un libro que se mantiene en la memoria.